Trusted Wireless Environment: ovvero i miti sulla sicurezza del WiFi

Ispirato da una conversazione avuta con Ryan Orsi di Watchguard la scorsa settimana sul tema “Sicurezza e WiFi”, questo post è il primo di una serie in merito a temi legati alla sicurezza di tecnologie che oggi sono diventate pure commodity.

In breve, Trusted Wireless Environment è un’iniziativa portata avanti da Watchguard per sensibilizzare il mercato del WiFi per creare un nuovo standard di sicurezza. Un movimento che coinvolge produttori di chipset, antenne e Vendor di soluzioni WiFi.

Perché un nuovo standard di sicurezza?

La tecnologia Wireless fa la sua comparsa nel 1997 con la prima proposta di realizzazione tecnologica, ed entra in uso nel 1999 con quella che è stato battezzato standard 802.11a. In 20 anni sono state apportate modifiche e miglioramenti finalizzati alle performance e alla capacità di trasmissione, ma nulla riguardo alla sicurezza del protocollo.

Da allora le reti senza fili sono passate da una “esclusiva” di poche aziende (fino al 2008 circa) per poi passare ad essere una necessità e quindi una comodità con l’esplosione di smartphone e tablet. Oggi è normale pensare di trovare un accesso ovunque andiamo, da casa all’ufficio al pub alla sera.

Di contro, come tutte le cose che diventano “commodity” anche mezzi e strumenti per sfruttare la tecnologia in modo illegale proliferano. Su YouTube si trovano centinaia di tutorial che spiegano come violare una rete WiFi usando software gratuiti, per non parlare del fatto che con 100 dollari è possibile acquistare strumenti che permettono di effettuare operazioni estremamente complesse con pochi clic del mouse (e interfacce utente con livelli usability che i software commerciali si sognano). E sono strumenti che vengono utilizzati molto più di quanto ci si possa immaginare.

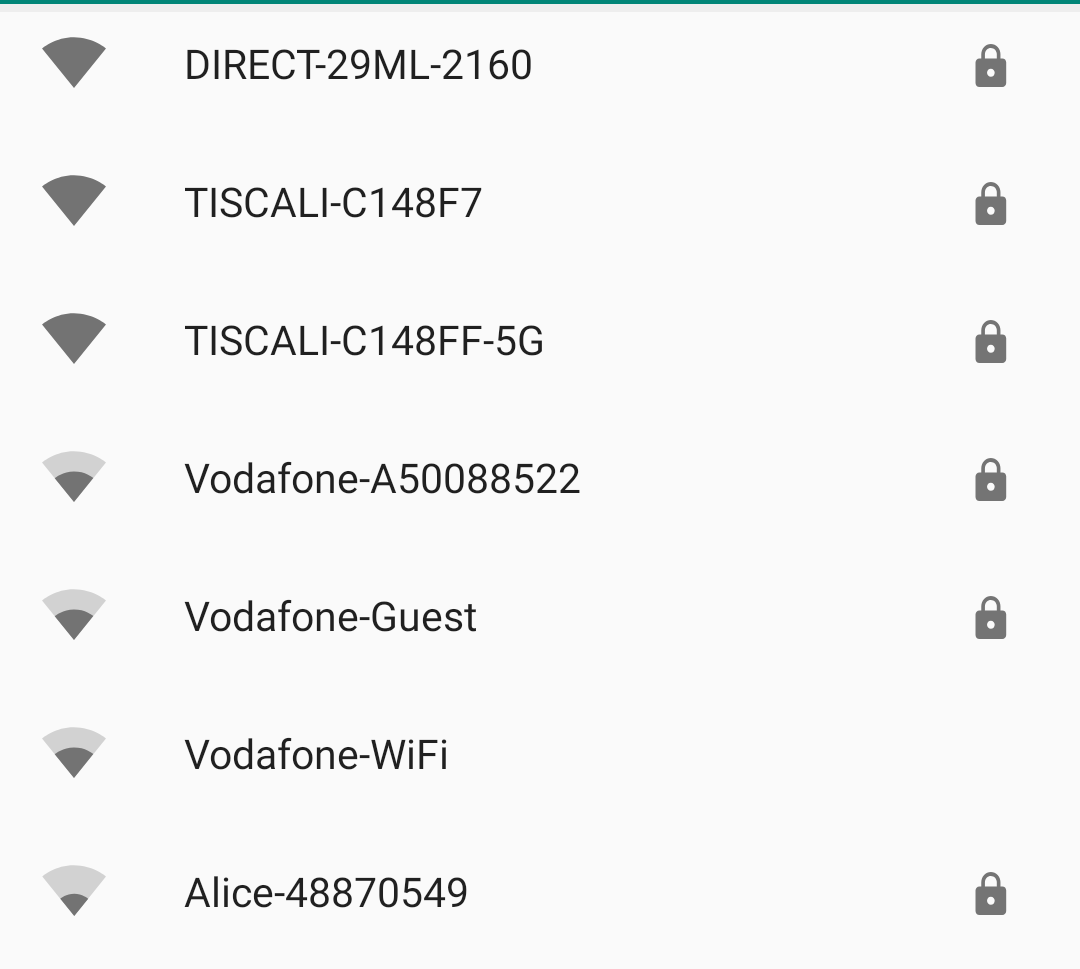

Ma noi siamo sicuri della cosa perché la nostra connessione WiFi ha il lucchettino, quindi è sicura!

Ma il mio WiFi ha il lucchetto! Quindi è sicura!

Una delle cose che mi hanno rincuorato nel parlare con Ryan è stato il fatto che non sono l’unico a pensare che il lucchetto sia la più grande causa di disinformazione in materia di sicurezza.

È vero che il WiFi offre la possibilità di inserire quel codice abominevole che dovrebbe offrire un certo livello di sicurezza. La “password” per il WiFi è un placebo per mitigare la possibilità che qualcuno letteralmente “incidentalmente” possa accedere alla rete del vicino. Ma la “chiave crittografica” (che di altisonante ha solo il nome) è solo un modo per dire “mi raccomando, solo tutti voi che conoscete la password potete accedere”.

“solo tutti voi che conoscete la password potete accedere”

Il WiFi è una di quelle cosiddette superfici di attacco che hanno la difficoltà di non essere visibili a occhio nudo. Non è possibile fissare un confine tangibile ad un segnale radio: non è che quando installi un access point vai lì a dirgli “tu, oltre la soglia di questa porta non puoi uscire!”. Con un apparato di buona classe, è possibile che il wireless di casa o dell’ufficio ne attraversi alcuni prima di essere inutilizzabile. Un access point comprato al centro commerciale tranquillamente arriva in strada dal secondo piano di un condominio.

Le reti senza fili sono facilmente accessibili e difficilmente controllabili. Riuscire a individuare una violazione su rete Wireless è un lavoro non banale sapendo che c’è stata. Scoprire che una violazione ci sia stata è tutta un’altra storia.

Una delle ragioni per la quale non viene fatto molto in materia di sicurezza delle reti wireless è essenzialmente dovuta a ignoranza. Ignorare il fatto che qualcuno possa già aver violato un accesso WiFi e che nessuno se ne sia mai accorto. Quanti articoli sono stati pubblicati nel tempo su “intrusioni tramite reti wifi” nei media? Credo un numero che si aggira attorno allo zero.

Trusted Wireless Environment

Il movimento che Watchguard si sta impegnando a mettere in moto inizia dalle basi (finalmente – nda): partendo dal concetto di creare una terminologia comune tra Vendor che identifichi le minacce a cui le reti wireless sono esposte, e quindi iniziare a lavorare ad un nuovo standard di sicurezza delle reti senza fili.

Watchguard ha identificato le 6 categorie di minaccia a cui la tecnologia è esposta, e che riporto qui di seguito – riservandomi di fare un post dedicato a ogni minaccia con qualche esempio pratico nelle prossime settimane:

- Access Point “Disonesto” (Rogue Access Point)

- Client “Disonesto” (Rogue Client)

- Associazione errata ad Access Point o di Client (Neighbor Access Point or Client Misassociation)

- Ad-Hoc Network

- Access Point “gemelli contraffatti” (“Evil Twin” Access Point)

- Access Point configurati erroneamente (Access Point Misconfiguration)

In un progetto sicuramente lungimirante che non è finalizzato alla conquista del mercato, ma che intende coinvolgere il mercato di tutti i produttori di antenne ed access point fino ai produttori di chipset, siamo (finalmente forse) testimoni di un movimento di comune interesse che coinvolge più Vendor con l’intento di migliorare una situazione che, oggettivamente, è inquietante.

Considerazioni personali

L’incontro con Watchguard e Ryan Orsi sono stati rinvigorenti per me, in un momento in cui il mondo della sicurezza informatica è saturo di “hype” e idee commerciali altisonanti come “cyber security” e “intelligenza artificiale” che promettono soluzioni che sono al limite tra esoterico e fantascientifico.

Ho sempre ritenuto che fosse necessario tornare un po’ alle basi delle implementazioni e ripensare il concetto di “security by design” nelle tecnologie, ma da professionista individuale mi sono trovato più spesso a collidere con schede tecniche di funzionalità rispetto a soluzioni a singoli problemi. Non è il prodotto a fare la differenza, ma la sua implementazione.

La sicurezza dei dati è un tema estremamente importante eppure gli incidenti si verificano sistematicamente con cadenza giornaliera. E talvolta il problema non è legato ad un Vendor o a un prodotto peggiore di un altro, bensì della sua implementazione. Siamo in un punto in cui è necessario trovare un nuovo modo di comunicare al pubblico il problema e sensibilizzare l’attenzione su questioni che non siano percepite come “ostruzioni” all’accesso di comodità.

Ringrazio Watchguard per l’opportunità di partecipare a questo loro percorso, e per chiunque volesse saperne di più, nelle prossime settimane pubblicherò nuovi contenuti legati alle singole minacce.

Maggiori informazioni sul tema “Secure WiFi” di Watchguard sono disponibili su questo sito:

https://www.watchguard.com/wgrd-products/secure-wifi

Contatti

Lavoro professionalmente nel settore IT dalla metà degli anni '90. Ho avuto occasione di sviluppare competenze orizzontali che mi hanno consentito di approcciare pressoché qualsiasi progetto IT. Dal 2005 il mio ruolo è stato principalmente quello di CTO in diverse realtà, da piccoli ISP a System Integrator. Dal 2017 ho iniziato a lavorare su una nuova piattaforma per la protezione della Proprietà Intellettuale e Diritto d’autore per la gestione e tutela di asset digitali.

C’è qualcosa in cui posso essere di supporto? Trovate i miei contatti a fondo pagina. Se avete curiosità o necessità sarò lieto di poter dare un riscontro.

01/04/2019 00:00:00