Watchguard APT Blocker: ha senso implementarlo? Perché no?

APT Blocker di Watchguard è uno strumento eccezionale che si affianca al Gateway Antivirus (GAV) per aggiungere un livello di sicurezza contro le minacce di tipo persistente. Ma se aggiunge sicurezza, perché non venderlo sempre di base?

Negli anni i prodotti Watchguard si sono perfezionati, aggiungendo funzionalità su funzionalità di sicurezza integrate in una soluzione solida e di relativa semplicità di utilizzo. Quello che talvolta mi trovo sulla strada sono soluzioni che vengono vendute e considerate in un modo reverenziale come panacea di tutti i mali.

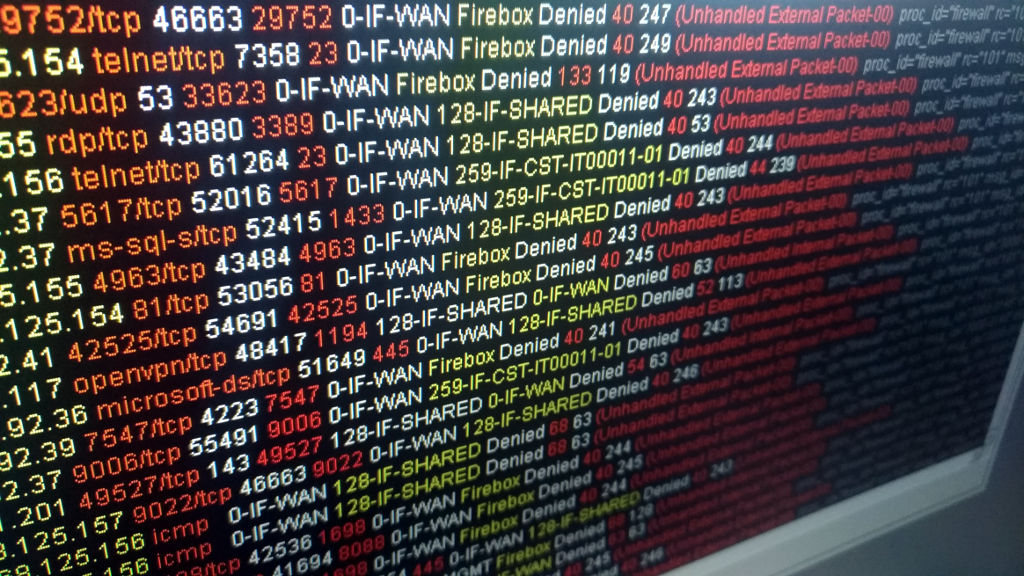

Non è che non voglia bene ad APT Blocker o altri componenti del sistema. È che troppo spesso la sua adozione è sbagliata o inutile. Così mi trovo chiamato a fare qualche verifica su installazioni in cui APT Blocker era presente ma l’azienda comunque è stata colpita da un CryptoRansomware.

A Luglio del 2018 Google ha praticamente “costretto” il mondo a adottare la cifratura delle comunicazioni “https”. Questa mossa, volta a rendere più “sicure” le comunicazioni tra l’utente e il server ha causato non poco scompiglio, principalmente per il mondo SEO che – pare – sia l’unico ad essersi accorto del cambiamento.

Diventare vittima in modo sicuro? Da “il vero pericolo per la sicurezza digitale? Probabilmente risiede nella parola stessa”

Tra le persone la paura e timore reverenziale del dottore fanno miracoli: quanti il giorno prima di andare dal medico improvvisamente stanno bene?

In ambito Cyber Security possedere il prodotto non è sufficiente. Deve essere installato e configurato correttamente per poter intervenire e agire. E attivarlo non serve ad un granché se non si è proceduto con dei passaggi preliminari fondamentali.

Partiamo dalle basi

APT Blocker interviene contestualmente alla scansione di un file da parte del Gateway Antivirus (GAV) a bordo macchina. Vuol dire che se il GAV non si attiva, non lo fa nemmeno APT Blocker.

Come GAV il motore si attiva nel momento in cui una regola proxy è programmata per scansionare il contenuto. Quindi il funzionamento è limitato a un ben preciso insieme di regole:

- SMTP

- IMAP

- POP3

- FTP

- HTTP

Attivare APT Blocker su questi protocolli era facile. Modifica la Proxy Action, sezione APT Blocker, click e via...

Manca qualcosa?

Decisamente sì: i protocolli incapsulati: SMTPs, HTTPS, POP3s, IMAPs.

Grazie a big-G ora tutto è più sicuro, perché incapsulato in protocolli cifrati. Grazie a questa manovra potete prendere il GAV e buttare via tutto il lavoro fatto fino ad oggi. Perché? Provo qualche esempio incontrato per strada:

- Siti Wordpress compromessi che permettono “drive by download” di ceppi di crypto ransomware

- File con macro che arrivano da cloud storage

- Allegati in e-mail scaricati via webmail

In tutti i casi il sistema non è in grado di prevedere il contenuto e di comportarsi di conseguenza. Risultato? La minaccia è riuscita a scavalcare il sistema perimetrale e, in mancanza di protezione opportuna sul endpoint, si è scatenata come durante un rave party.

Quante cose devono andare storte per venire infettati da un ransomware?

Curiosamente mi era capitato di fare un ragionamento sull’argomento nel 2014 quando ragionavo su come https potesse in realtà portare più danni alle aziende di quanti fossero i benefici. Tre anni dopo si realizza il piano di Google che costringe il mondo a adottare https: il prezzo da pagare, la penalizzazione del ranking nelle ricerche.

La stessa cosa vale per gli altri protocolli.

Quindi?

Quindi è necessario adottare metodologie complete di protezione del perimetro aziendale. Affidarsi al culo e dire “ho comprato il prodotto, ora sono al sicuro” non è una strada percorribile.

Deep Packet Inspection non è più un’opzione. Non lo è mai stata, ma ora lo è molto meno.

Per questo ho un rifiuto categorico ad implementare soluzioni laddove non ci sia spazio per la Deep Inspection dei protocolli di cifratura.

Le obiezioni più comuni? Direi che spaziano tra il “non voglio essere controllato” e il fatto che gestire i certificati sia “una gran seccatura”.

C’è poi il mito “gli utenti sono stati informati di fare attenzione alle minacce”.

Questo è tra i miei preferiti.

No: l’utente comune non è in grado di distinguere una minaccia. Il social engineering continua ad essere uno dei mezzi più efficaci per la violazione dei sistemi, altrimenti avremmo debellato il phishing anni fa. Inoltre per colpa del lucchetto che “rappresenta un sito sicuro” la percezione è drammaticamente peggiorata. Come fai a sapere che un sito non è stato compromesso e che non stia diffondendo malware?

È successo anche a Yahoo: a cavallo degli anni 2013 e 2014 (anche) la piattaforma di advertising (quella che mostra i banner per intenderci) è stata vittima di un attacco. Risultato: 27.000 computer infetti all’ora.

Cosa vai a raccontare agli utenti? “Stai attento o attenta ai banner che visualizzi?”

Quindi no: APT Blocker in un contesto in cui non si tenga conto di diversi aspetti non è da installare.

La bontà del prodotto, d’altro canto, fa sì che sia possibile ottenere un livello ragionevole di protezione con i motori rimanenti. Sempre che siano stati configurati correttamente, possibilmente, senza ammazzare le prestazioni della macchina (questo magari potrebbe essere un futuro approfondimento…).

Referenze

- Watchguard APT Blocker (commerciale)

- About APT Blocker (documentazione tecnica)

23/09/2019 00:00:00